h2t — инструмент для анализа заголовков веб-сервера на сайтах. Выполняет проверку и даёт рекомендации для настройки.

Для установки и запуска достаточно иметь в системе python и pip. Ставим необходимое, забираем из git’а данные, устанавливаем зависимости:

# dnf install git python3-pip # cd /usr/local/src/ # git clone https://github.com/gildasio/h2t # cd h2t/ # pip3 install -r requirements.txt

Выполняем проверку:

./h2t.py scan https://ya.ru/

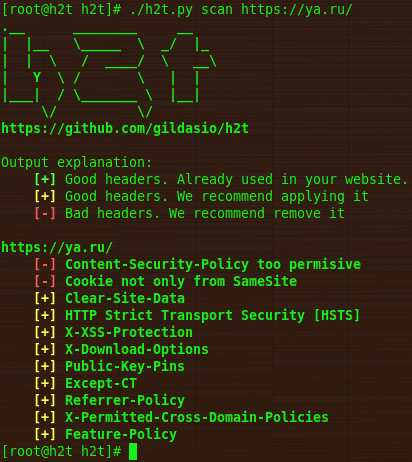

В результате получаем легенду (что обозначают цвета) и результат теста:

Output explanation: [+] Good headers. Already used in your website. Good job! [+] Good headers. We recommend applying it [-] Bad headers. We recommend remove it https://ya.ru/ [-] Content-Security-Policy too permisive [-] Cookie not only from SameSite [+] Clear-Site-Data [+] Referrer-Policy [+] Except-CT [+] Feature-Policy [+] X-Download-Options [+] Public-Key-Pins [+] X-Permitted-Cross-Domain-Policies [+] X-XSS-Protection [+] HTTP Strict Transport Security [HSTS]

С помощью дополнительных параметров, мы можем вместе с результатами выводить пояснения по каждому из них и\или дополнительные ссылки на материалы, относительно каждого пункта. Полный отчёт, содержащий и ссылки, и описание можно получить с помощью команды:

# ./h2t.py scan https://ya.ru/ -p description refs

description в ключе -p выводит описание параметра, а refs ссылки, соответственно. Кроме того, полезными могут оказаться ключи -v и -vv, отображающие ответ от сервера.

Полный список доступных параметров можно получить с помощью команд:

# ./h2t.py -h # ./h2t.py scan -h # ./h2t.py list -h

Репозиторий проекта на Github.